Обзор подготовлен

Что поможет DLP-вендорам закрепиться в госсекторе?

До недавних пор на проблему «цифрового неравенства» в России особого внимания не обращали, проблем хватает и без этого. Однако на сегодняшний день, наконец-то, пришло понимание того, что информационные технологии непосредственно влияют на уровень социо-экономического развития региона.

Защите от утечек конфиденциальной информации в государственных организациях и ведомствах уделяется немалое внимание. Естественно, в рамках выделенного бюджета. Поэтому в ряде случаев актуальным становится вопрос о том, должен ли DLP функционал быть «навесным элементом» к основной ИТ-инфраструктуре или возможна его интеграция с ней воедино?

Авторы вопроса полагают, что в таком случае появится возможность сэкономить бюджетные деньги и увеличить степень защищенности государственных информационных систем. С одной стороны, это логично, с другой – влечет за собой массу проблем, связанных со стандартизацией средств защиты от утечек, вернее, с отсутствием стандартов в этой сфере. А без них объединять одно с другим очень сложно.

Хотя приверженцы интеграции имеют на руках козырь, заключающийся в неминуемой концентрации ИТ-ресурсов в частном государственном облаке, пока речь идет о внедрении механизмов защиты от утечек в принципе. Поэтому большинство производителей до сих пор придерживается модели «навесного» решения. По крайней мере, при работе с крупными федеральными ведомствами.

Рустэм Хайретдинов, заместитель генерального директора компании InfoWatch, считает: «Термин DLP пока не совсем устоялся, поэтому разные производители под термином «встроенный DLP-модуль» понимают что-то свое. Иногда это означает лишь то, что система может запретить к отсылке документ с конкретным словом («секретно», «конфиденциально» и т.п.). Понятно, такую систему нельзя рассматривать как альтернативу DLP-системе. Но лучше такая защита, чем никакая! Главное, понимать реальные возможности встроенной системы и не обольщаться чувством ложной защищенности. По нашим наблюдениям, крупные ведомства все же предпочитают пользоваться выделенными DLP-решениями».

Вероятно, так оно и есть. Но порой представители ведомств, а зачастую и руководители служб информационной безопасности, отмечают – управлять единой системой было бы проще. Почему?

Специфика диктует реалии

Специфика госсектора в том, что в нем циркулирует информация с разными грифами – и секретная, и ДСП, и т.д. В зависимости от обстоятельств использования открытых данных, могут быть созданы условия для компрометации конфиденциальных. Кроме того, госсектор – один из самых «продвинутых» вертикальных рынков по практическому использованию технологий «жизненного цикла информации» (ЖЦИ).

А раз так, то логично, чтобы информация, изменившая свой статус в одной системе, не передавала бы данные об этой трансформации всем остальным информационным системам (ИС) госорганов, а просто меняла бы параметры модуля DLP. Именно модуля, а не настройки пары-тройки десятков решений от разных вендоров. Но это пока в теории. Сейчас речь идет об организации взаимодействия этих ИС в рамках межведомственного электронного документооборота (МЭДО). Но думать о будущем лучше раньше, чем позже.

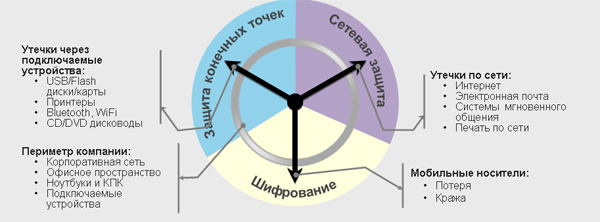

Концепция защиты от утечек конфиденциальной информации

Источник: InfoWatch, 2011г.

Продолжая тему концепции «жизненного цикла информации» и принципов сегментации данных, Валентин Селифанов, заместитель начальника отдела Управления ФСТЭК России по Сибирскому федеральному округу, указывает: «В федеральных органах государственной власти РФ, исполнительной власти субъектов РФ и органах местного самоуправления обрабатывается большой объем информации. Это запросы от физических и юридических лиц, различные внутренние документы и базы данных, нормативно правовые документы и т.д. ».

Весь спектр документов можно разделить на открытую информацию (в том числе составляющую государственный информационный ресурс) и информацию – доступ к которой ограничен федеральными законами (персональные данные, документы с пометкой для служебного пользования и т.д.). К каждой категории применяется свой набор требований, устанавливающих как комплекс мероприятий по безопасности информации, так и режим обработки информации, в т.ч. и время, в течение которого ведется обработка и хранение документов в информационной системе.

«Таким образом, термин «жизненный цикл информации» актуален для государственных органов различного уровня и органов местного самоуправления, так же как и классификация документов по указанному признаку», - продолжает эксперт.

Неструктурированная информация становится препятствием

Встает вопрос, а возможно ли DLP-контур государственных систем полностью построить, используя принципы ЖЦИ из смежных систем, и тем самым удешевить его?

Рустэм Хайретдинов полагает, что нельзя. «Этот термин пришел в DLP из систем электронного документооборота и описывает процесс создания, использования, хранения и уничтожения документов в организации. Такая классификация годится для ограниченного количества документов, а именно, для тех, которые «живут» в системе электронного документооборота ведомства».

«По исследованиям российских и зарубежных компаний, структурированные документы составляют не более 20% от всей корпоративной/ведомственной информации. Поэтому вместе с контролем «жизненного цикла информации» необходимо контролировать и неструктурированную информацию, которая живет вне этого цикла. Сюда относятся сообщения электронной почты, посты во внутренних и внешних web-ресурсах, сообщения в службах обмена сообщениями и т.д.», - продолжает он.

Нельзя при этом и забывать, что не все ведомства уже освоились с ЖЦИ и внедрили его повсеместно. Александр Ковалёв, директор по маркетингу компании SECURIT указывает: «Если говорить о России, то у нас пока не так много организаций, которые действительно работают с «жизненным циклом информации». Полноценное управление ЖЦИ требует определённых компетенций и ресурсов, а также участия рядовых сотрудников компаний, к чему пока готовы далеко не все коммерческие компании, что уж говорить о министерствах и ведомствах».

Таким образом, принципы ЖЦИ в госсекторе могут быть частично использованы при построении систем защиты от утечек. Но в целом DLP-системы не могут базироваться только на них, и поэтому пока будут оставаться дополнительным элементом ИТ-инфраструктуры ведомств. Как отмечалось выше, в пользу этого подхода есть и иные доводы.

Кроме анализа технических средств, крайне важным представляется наличие квалифицированного персонала как внутри ведомств, так и у вендоров. В случае «навесного DLP» всё же проще осуществлять техническую поддержку, т.к. существуют обученные специалисты, а со стороны производителя повышается оперативность реагирования. В монолитных системах же приходится учитывать взаимосвязь многих компонентов ИС и не всегда простые взаимоотношения между людьми, которые за них отвечают. Как правило, такая ситуация вынуждает искать компромисс между безопасностью и затрачиваемыми ресурсами, что негативно влияет на информационную безопасность организации.

Но вот вопрос, как быть, когда автоматизация и ИБ дойдет до небольших местных органов самоуправления и т.д. Ставить там локальную систему защиты от утечек – вот уж действительно не экономично. Не ставить – нарушать законодательство, например, ФЗ-152. Вот тут придётся поломать голову.

Вадим Ференец

Валерий Диденко:

«Электронное правительство» должно «выбивать» почву из-под ног взяточников

На вопросы CNews ответил Валерий Диденко, директор компании «Стинс Коман».

CNews: Основными направлениями информатизации государственных ведомств последнего времени стали переход к предоставлению электронных государственных услуг и внедрение межведомственного электронного документооборота. Как вы оцениваете готовность государственных ведомств к «электронному правительству»? Создана ли инфраструктура, необходимая для того, чтобы электронные услуги стали доступны всем желающим?

Валерий Диденко: На мой взгляд, когда мы говорим об «электронном правительстве», необходимо говорить о готовности не только государственных ведомств, но и всего общества в целом и происходящих в нем процессах. К примеру, на текущий момент меньшая часть населения страны готова к переходу на электронные способы взаимодействия с государством. Хотя конечно эта часть растет, сейчас на смену приходит новое поколение, которое имеет соответствующие навыки и образование.

Готовность государственных ведомств еще ниже, в первую очередь из-за того, что не все федеральные органы полноценно оснащены современными средствами ИТ-инфраструктуры, не говоря о региональных и муниципальных ведомствах, хотя в целом степень автоматизации за последние годы повысилась. Существуют проблемы, которые необходимо решать в кратчайшие сроки – это недостаток квалифицированных ИТ-специалистов, несовершенство нормативно-правовой базы, отсутствие универсальной системы обмена данными, системы общедоступных форматов и стандартов.

Другая проблема – это коррупция. «Электронное правительство» должно во многом «выбивать» почву из-под ног взяточников, когда за каждую справку необходимо платить, но пока чиновники вольно или невольно препятствуют активному внедрению электронных услуг.

Помимо инфраструктурных проблем в процессе внедрения электронных госуслуг необходимо решить множество других: способ идентификации пользователей, будет ли каждому жителю выдаваться электронная цифровая подпись (ЭЦП), какие услуги будут платными, а какие нет, обеспечение безопасности обмена информации и защита персональных данных и пр.

В тоже время можно отметить, что в ряде ведомств и регионов была проделана большая работа по переводу услуг в электронный вид, включая систему межведомственного электронного взаимодействия (СМЭВ): там накоплен серьёзный опыт успешных внедрений.